Cybersecurity Insights von Markus Seme, vom 23. Juni 2025

Seit letzten Freitag stehen Iran und Israel offiziell im Krieg. Unter weltweiter Beobachtung wurden bereits tausende ballistische Raketen und Drohnen abgefeuert. Während die Bilder von Angriffen, Abwehrsystemen und brennenden Städten die Schlagzeilen beherrschen, spielt sich parallel ein zweiter, weniger sichtbarer Konflikt ab – nicht minder gefährlich und mit potenziell ebenso weitreichenden Folgen: der digitale Krieg im Cyberspace.

In den vergangenen Tagen kam es auf beiden Seiten zu einer Reihe gezielter Cyberangriffe, die sich nicht nur auf Webseiten oder Propaganda-Kampagnen beschränken, sondern zunehmend auf kritische Infrastrukturen und industrielle Steuerungssysteme (OT-Systeme) zielen.

Iran-nahe Hackergruppen reklamierten etwa, das israelische Frühwarnsystem Tzofar kompromittiert zu haben – ein System, das zur Warnung der Zivilbevölkerung bei Raketenangriffen dient. Auch israelische Radiosender, Regierungswebseiten und Telekommunikationsdienste wurden Opfer koordinierter DDoS-Angriffe. Im Gegenzug bekannte sich die pro-israelische Gruppe Predatory Sparrow zu einem massiven Cyberangriff auf die iranische Staatsbank Bank Sepah, bei dem Systeme lahmgelegt und Daten zerstört wurden. Kurz darauf folgte ein weiterer Angriff auf die iranische Kryptobörse Nobitex, inklusive Ankündigung, interne Daten und Quellcode offenzulegen.

Allen diesen Vorfällen gemeinsam ist der Fokus auf vernetzte OT- und IoT-Systeme: Systeme, die physische Prozesse in Industrie, Versorgung und Infrastruktur steuern – von SCADA-Systemen über SPS-Steuerungen, Kameras und Bezahlsysteme bis hin zu Router- und Gateway-Technologie.

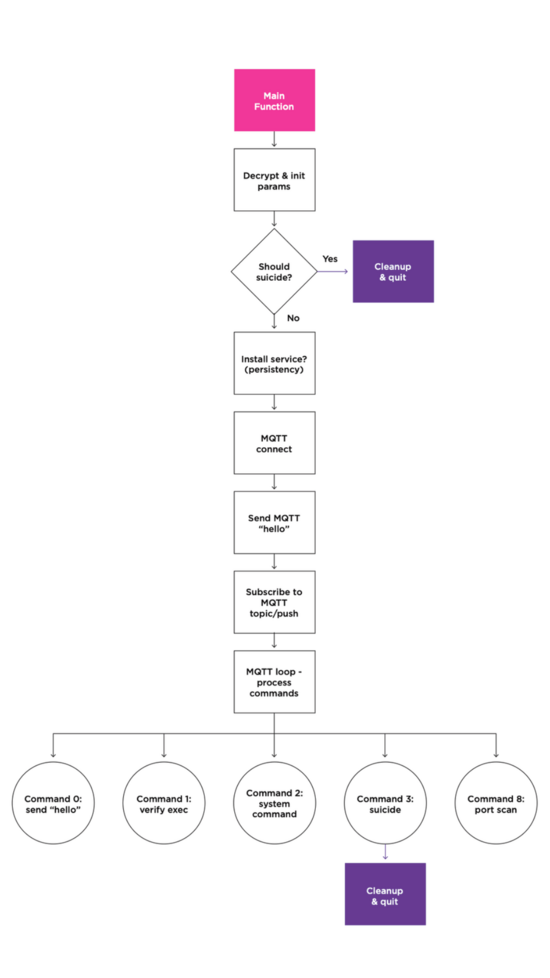

Im Zentrum vieler dieser Angriffe steht dabei eine Schadsoftware namens IOCONTROL. Sie wurde vor etwa zwei Jahren erstmals dokumentiert – und viele der heute bekannten technischen Analysen stammen von der auf OT-Security spezialisierten Sicherheitsfirma Claroty. Claroty konnte nicht nur die Architektur und Kommunikationsstruktur der Malware entschlüsseln, sondern auch den Zusammenhang mit früheren Angriffen auf Steuerungssysteme belegen. Claroty gehört zu den führenden Unternehmen im Bereich OT-Security – mit Technologien, die zu den effektivsten Sicherheitslösungen für industrielle Netzwerke weltweit zählen. Auch wir arbeiten seit langem eng mit Claroty zusammen und schätzen deren Expertise und Lösungen in zahlreichen OT-Projekten.

Die Malware selbst ist speziell auf Unix-basierte IoT- und OT-Plattformen ausgerichtet und nutzt ein modulares Framework, das plattformübergreifend auf verschiedenen Geräten einsetzbar ist. Sie nistet sich dauerhaft in den Systemen ein, übersteht Reboots und wird automatisch mit dem Systemstart ausgeführt. Wie genau IOCONTROL auf die Systeme gelangt, ist noch nicht vollständig geklärt. Wahrscheinlich ist jedoch, dass viele Zielsysteme bereits im Vorfeld über einen längeren Zeitraum hinweg infiltriert wurden – unter Ausnutzung von bekannten Schwachstellen, Standardpasswörtern und öffentlich zugänglichen Remote-Zugängen. Insbesondere schlecht gesicherte oder nie gehärtete Systeme, die direkt mit dem Internet verbunden sind oder waren, bieten ein einfaches Einfallstor.

Ein besonders brisantes Detail: Die Kommunikation der Malware mit dem Command-and-Control-Server erfolgt über in OT-Umgebungen, verbreitete aber schwer überwachbare Protokolle wie MQTT – verschlüsselt, getarnt als Maschinenkommunikation. Selbst die initiale DNS-Anfrage zur Kontaktaufnahme wird verschlüsselt – mittels DNS-over-HTTPS (DoH), wie es z. B. von Cloudflare angeboten wird. Diese Kombination erschwert nicht nur die Erkennung, sondern macht klassische Sicherheitsüberwachung nahezu wirkungslos.

Die Angriffe tragen klar die Handschrift staatlich unterstützter Akteure. Auf iranischer Seite operieren Gruppen wie APT34 (OilRig) oder Cyber Av3ngers, die gezielt OT-Systeme ins Visier nehmen. Auf der israelischen Seite wird die Gruppierung Predatory Sparrow zwar als unabhängiges Hackerkollektiv dargestellt, gilt aber in Expertenkreisen als mutmaßlich unterstützt oder koordiniert durch die israelische Eliteeinheit Unit 8200.

Unit 8200 ist eine der größten und leistungsfähigsten Einheiten innerhalb der Israelischen Verteidigungsstreitkräfte (IDF). Sie ist verantwortlich für elektronische Aufklärung, Cyberoperationen und digitale Kriegführung. Tausende hochspezialisierte Techniker:innen, Kryptograph:innen und Datenanalyst:innen arbeiten in dieser Einheit – viele davon prägen später Israels Start-up- und Cybersecurity-Landschaft. Die Fähigkeiten und Ressourcen von Unit 8200 gelten weltweit als Benchmark für militärische Cyberkompetenz.

Obwohl die meisten Angriffe bislang auf israelische und amerikanische Ziele fokussiert waren, sollten sich auch europäische Unternehmen – insbesondere mit vernetzten OT-Umgebungen – nicht in falscher Sicherheit wiegen. Die eingesetzten Werkzeuge und Techniken könnten (oder sind bereits) in ähnlicher Form auch für Cyberkriminalität, Sabotage oder Kollateralschäden in anderen Regionen verwendet werden.

Markus Seme ist Geschäftsführer von BearingPoint Österreich und Teil des Managements von BearingPoint Products. Mit über 15 Jahren Erfahrung bei BearingPoint liegt sein Fokus auf Cybersecurity, digitale Resilienz und innovative Sicherheitslösungen. Er unterstützt Unternehmen dabei, sich gegen aktuelle und zukünftige Cyberbedrohungen zu wappnen.

Markus Seme ist Geschäftsführer von BearingPoint Österreich und Teil des Managements von BearingPoint Products. Mit über 15 Jahren Erfahrung bei BearingPoint liegt sein Fokus auf Cybersecurity, digitale Resilienz und innovative Sicherheitslösungen. Er unterstützt Unternehmen dabei, sich gegen aktuelle und zukünftige Cyberbedrohungen zu wappnen.